Oggigiorno, ogni attività umana è profondamente associata ai sistemi informatici. Questo tecnologia informatica è implementato in ogni applicazione nel settore della sanità, dell'istruzione, delle banche, del software e del marketing. Ma potresti chiederti come le organizzazioni proteggono le loro informazioni e come le tue transazioni bancarie vengono mantenute riservate. La risposta a tutto questo è 'Crittografia'. Quasi il 90% dei siti Web Internet implementa entrambi i tipi di servizi di crittografia per gestire i propri dati sensibili. Inoltre, la crittografia protegge le informazioni di Gmail in un formato crittografato poiché questi dati fluttuano in tutti i data center di Google. Quindi, la crittografia rappresenta la caratteristica fondamentale per salvaguardare le informazioni condivise.

Cos'è la crittografia?

La crittografia è il metodo per trasmettere dati e comunicazioni protette tramite pochi codici in modo che solo la persona destinata sia a conoscenza delle informazioni effettive trasmesse. Questa forma di processo intercetta l'accessibilità non autorizzata ai dati. Quindi, in chiaro il nome stesso indica che 'cripta' si riferisce a 'nascosto' a 'scrittura'. La codifica delle informazioni in crittografia segue ipotesi matematiche e pochi calcoli descritti come algoritmi. I dati codificati vengono trasmessi in modo che sia difficile trovare i dati originali. Questi set di regole vengono utilizzati nelle procedure di firma digitale, autenticazione per proteggere i dati, sviluppo di chiavi crittografiche e per salvaguardare tutte le transazioni finanziarie. Per lo più, la crittografia è seguita dalle organizzazioni per perseguire gli obiettivi di:

Privacy - I dati trasmessi non devono essere conosciuti da soggetti esterni ad eccezione della persona designata.

Affidabilità - i dati non possono essere modificati in memoria o trasferimento tra il mittente e il destinatario destinato senza alcun tipo di modifica.

Non ripudio - Una volta trasmessi i dati, il mittente non ha possibilità di negarli nelle fasi successive.

Autenticazione - Sia il mittente che il destinatario devono circostanziare la propria identità sui dati trasmessi e ricevuti.

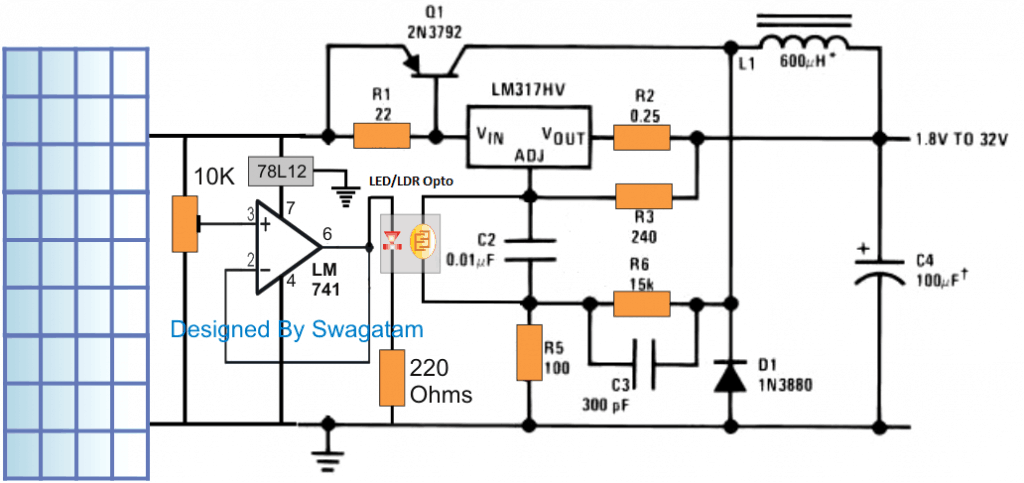

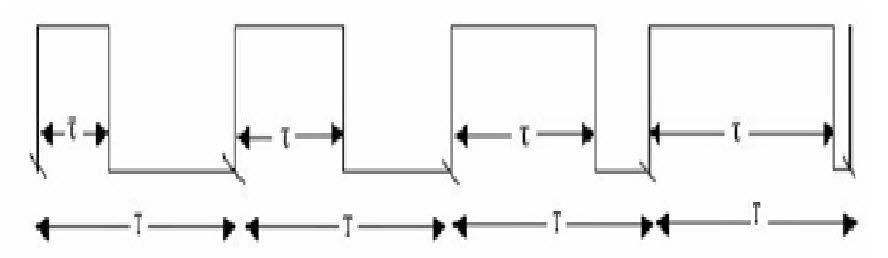

flusso di base della crittografia

Tipi di crittografia

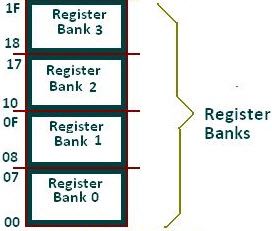

Nel crittografia , la crittografia delle informazioni è classificata in tre tipi dove vengono discussi di seguito:

Crittografia a chiave simmetrica - Questa è anche definita crittografia a chiave privata o segreta. In questo caso, sia il destinatario delle informazioni che il mittente utilizzano un'unica chiave per crittografare e decrittografare il messaggio. Il tipo frequente di crittografia utilizzato in questo metodo è AES (Advanced Encryption System). Gli approcci implementati attraverso questo tipo sono completamente snelli e anche più rapidi. Pochi tipi di crittografia a chiave simmetrica lo sono

- Bloccare

- Codifica a blocchi

- DES (sistema di crittografia dei dati)

- RC2

- IDEA

- Blowfish

- Cifrario di flusso

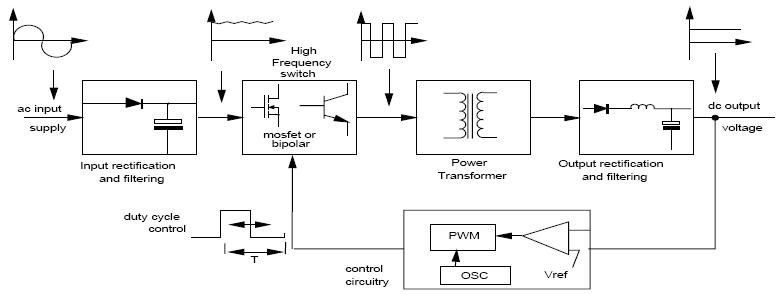

crittografia simmetrica

Crittografia chiave asimmetrica

Questa è anche definita crittografia a chiave pubblica. Segue un metodo vario e protetto nella trasmissione delle informazioni. Utilizzando un paio di chiavi, sia il mittente che il destinatario seguono i processi di crittografia e decrittografia. Una chiave privata viene archiviata con ogni persona e la chiave pubblica viene condivisa in rete in modo che un messaggio possa essere trasmesso tramite chiavi pubbliche. Il tipo frequente di crittografia utilizzato in questo metodo è RSA. Il metodo della chiave pubblica è più sicuro di quello di una chiave privata. Alcuni dei tipi di crittografia a chiave asimmetrica sono:

- RSA

- DSA

- PKC

- Tecniche di curva ellittica

crittografia asimmetrica

Funzione hash

Prendendo la lunghezza arbitraria del messaggio come input e fornendo una lunghezza fissa dell'output è l'algoritmo seguito da una funzione hash. Viene anche definita equazione matematica prendendo valori numerici come input e producendo il messaggio hash. Questo metodo non avrà bisogno di alcun tipo di chiave poiché funziona in uno scenario unidirezionale. Esistono vari round di operazioni di hashing e ogni round considera l'input come un array del blocco recente e genera l'attività dell'ultimo round come output. Alcune delle funzionalità dell'hash sono:

- Message Digest 5 (MD5)

- RIPEMD

- Whirlpool

- SHA (Secure hash Algorithm)

funzione hash

Strumenti di crittografia

Crittografia Gli strumenti sono più utili nelle situazioni di conferma della firma, firma del codice e per eseguire altre attività di crittografia. Ecco gli strumenti di crittografia ampiamente utilizzati.

Token di sicurezza

Questo token viene utilizzato per verificare l'utente. Un token di sicurezza dovrebbe essere crittografato per eseguire uno scambio protetto di informazioni. Inoltre, fornisce uno stato completo per il protocollo HTTP. Quindi, il token formulato sul lato server viene utilizzato da un browser per procedere con lo stato. In generale, è il metodo che si muove con l'autenticazione remota.

JCA

Questo è lo strumento utilizzato per autorizzare il processo di crittografia. Questo strumento potrebbe essere definito come librerie crittografiche Java. Queste librerie Java sono incluse con attività predefinite in cui è necessario importarle prima dell'implementazione. Sebbene sia la libreria Java, funziona in proporzione con altri framework e quindi supporta lo sviluppo di più applicazioni.

SignTool.exe

Questo è lo strumento popolare utilizzato principalmente da Microsoft per firmare i file. L'aggiunta di una firma e di un timestamp a qualsiasi tipo di file è la caratteristica principale supportata da questo strumento. Con il timestamp nel file, mantiene la capacità di autenticare il file. L'intera funzionalità di SignTool.exe garantisce una maggiore affidabilità del file.

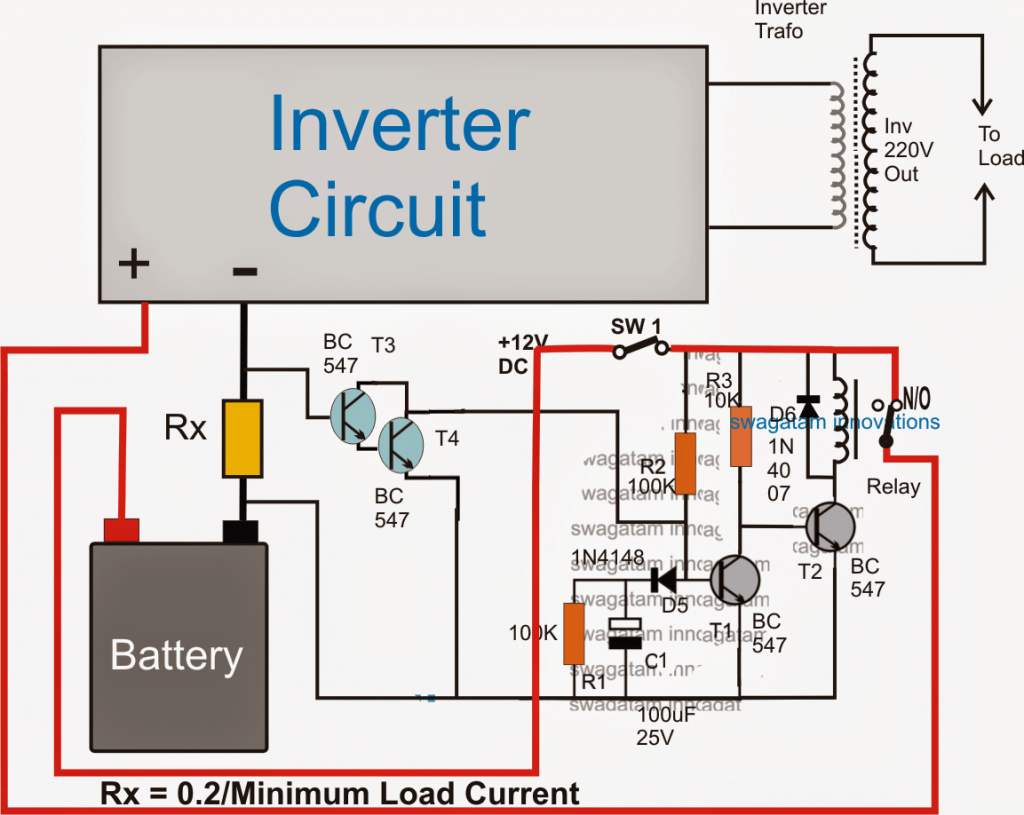

Docker

Utilizzando docker si possono creare enormi applicazioni. Le informazioni mantenute nella finestra mobile sono completamente in un formato crittografato. In questo, la crittografia deve essere seguita rigorosamente per passare alla crittografia dei dati. Inoltre, sia i file che le informazioni sono crittografati, consentendo così a nessuno di accedere alle cose che non hanno una chiave di accesso esatta. Docker è anche contemplato come cloud storage che consente agli utenti di gestire le informazioni su un supporto dedicato o condiviso server .

CertMgr.exe

Questo è il file di installazione in quanto è nel formato con estensione .exe. CertMgr è valido per la gestione di vari certificati. Insieme a questo, gestisce anche CRL in cui si tratta di elenchi di revoche di certificati. L'obiettivo della crittografia nello sviluppo dei certificati è garantire che le informazioni scambiate tra le parti siano più protette e questo strumento supporta l'aggiunta di bit aggiuntivi nella protezione.

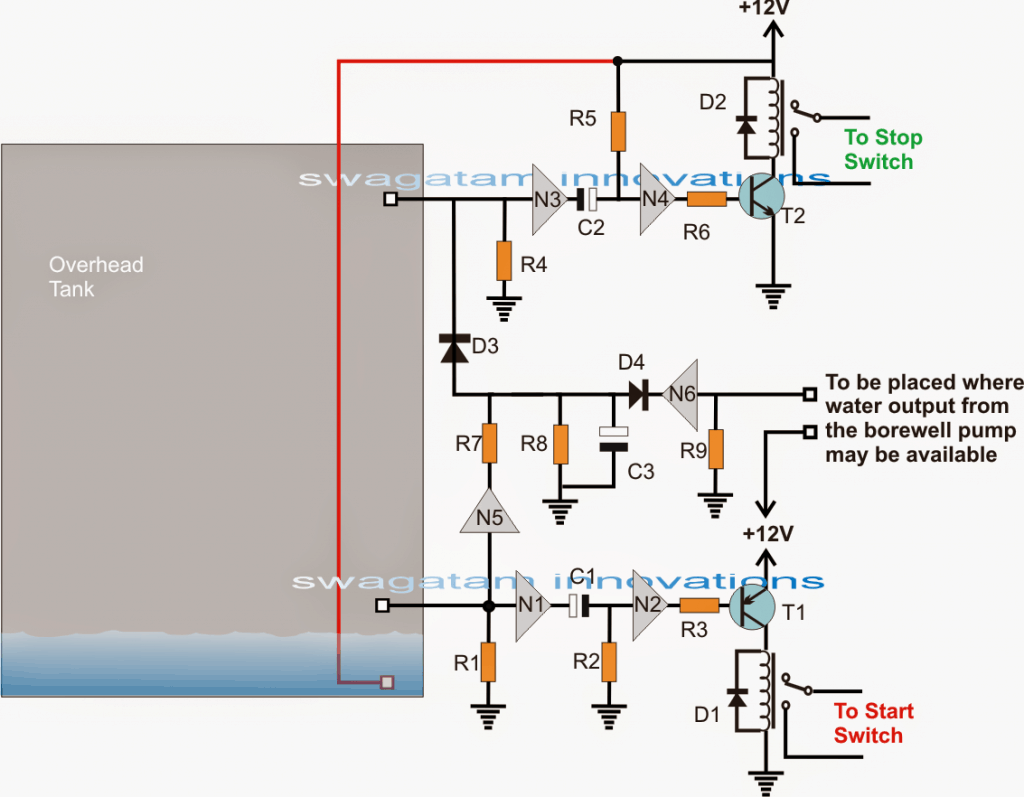

Autenticazione tramite chiave

Qui, le informazioni crittografate devono essere decrittografate tramite chiavi. Le informazioni normali sono facilmente comprensibili da tutti mentre le informazioni crittografate sono conosciute solo dall'utente destinato. Questo strumento ha due tipi di tecniche di crittografia e queste sono:

- Crittografia a chiave simmetrica

- Crittografia chiave asimmetrica

Pertanto, gli strumenti di crittografia vengono utilizzati principalmente in ogni attività protetta e sono disponibili molti strumenti in cui gli utenti possono scegliere quello in base alle proprie necessità.

Algoritmi

Il algoritmi di crittografia include il seguente.

In questo dominio IoT, la sicurezza conta di più. Sebbene nella pratica esistano molti meccanismi di sicurezza, non hanno la capacità di elaborare applicazioni intelligenti attuali principalmente per il software che funziona con apparecchiature con limitazioni di risorse. Di conseguenza, gli algoritmi di crittografia sono entrati in pratica garantendo una maggiore sicurezza. Quindi, alcuni degli algoritmi crittografici sono i seguenti:

Triple DES

Prendendo il posto del meccanismo DES convenzionale, il triplo DES è stato attualmente implementato negli approcci alla sicurezza. Questi algoritmi consentono agli hacker di acquisire in definitiva le conoscenze per superare con un approccio semplice. Questo è stato l'approccio ampiamente implementato da molte delle imprese. Triple DES funziona con 3 chiavi con 56 bit per ogni chiave. L'intera lunghezza della chiave è un massimo di bit, mentre gli esperti sostengono che l'intensità della chiave di 112 bit è più probabile. Questo algoritmo si occupa di creare una risposta affidabile di crittografia hardware per le strutture bancarie e anche per altri settori.

Blowfish

Per sostituire gli approcci di Triple DES, Blowfish è stato principalmente sviluppato. Questo algoritmo di crittografia suddivide i messaggi in orologi con 64 bit e crittografa questi orologi separatamente. La caratteristica accattivante che risiede in Blowfish è la sua velocità ed efficacia. Poiché si tratta di un algoritmo aperto a tutti, molti hanno ottenuto i vantaggi dell'implementazione. Ogni ambito del dominio IT, dal software all'e-commerce, fa uso di questo algoritmo in quanto mostra ampie funzionalità per la protezione con password. Tutto ciò consente a questo algoritmo di essere il più importante nel mercato.

RSA

Uno degli algoritmi di crittografia a chiave pubblica utilizzati per crittografare le informazioni trasmesse tramite Internet. Era un algoritmo ampiamente utilizzato nelle metodologie GPG e PGP. RSA è classificato in algoritmi di tipo simmetrico poiché esegue la sua operazione utilizzando un paio di chiavi. Una delle chiavi viene utilizzata per la crittografia e l'altra per scopi di decrittografia.

Due pesci

Questo algoritmo implementa le chiavi per fornire sicurezza e poiché rientra nel metodo simmetrico, è necessaria solo una chiave. Le chiavi di questo algoritmo hanno una lunghezza massima di 256 bit. Tra gli algoritmi più disponibili, Twofish è conosciuto principalmente per la sua velocità e perfetto per essere implementato sia nelle applicazioni hardware che software. Inoltre, è un algoritmo accessibile apertamente ed è stato eseguito da molti.

AES (Advanced Encryption Standard)

Questa è la tecnica di algoritmo più affidabile dall'amministrazione degli Stati Uniti e da molte altre imprese. Anche se funziona in modo efficiente nella forma di crittografia a 128 bit, 192 e 256 bit vengono utilizzati principalmente per enormi attività di crittografia. Essendo così invulnerabile a tutti i sistemi di hacking, la tecnica AES riceve ampi applausi per la crittografia delle informazioni nel dominio privato.

Applicazioni della crittografia

Applicazioni per crittografia come sotto.

Convenzionalmente, la crittografia era implementata solo per scopi di protezione. Sigilli di cera, firme a mano e pochi altri tipi di sicurezza sono stati generalmente utilizzati metodi per garantire l'affidabilità e l'accuratezza del trasmettitore. E con l'arrivo delle trasmissioni digitali, la sicurezza diventa più essenziale e quindi i meccanismi di crittografia hanno iniziato a superare il suo utilizzo per mantenere la massima segretezza. Di seguito vengono discusse alcune delle applicazioni della crittografia.

Per mantenere la segretezza nell'archiviazione

La crittografia consente di archiviare i dati crittografati consentendo agli utenti di stare lontani dal principale buco di elusione da parte degli hacker.

Affidabilità nella trasmissione

Un approccio convenzionale che consente l'affidabilità consiste nell'eseguire un checksum delle informazioni comunicate e quindi comunicare il checksum corrispondente in un formato crittografato. Quando vengono ricevuti sia il checksum che i dati crittografati, i dati vengono nuovamente sottoposti a checksum e confrontati con il checksum comunicato dopo il processo di decrittografia. Pertanto, meccanismi crittografici efficaci sono più cruciali per garantire l'affidabilità nella trasmissione dei messaggi.

Autenticazione dell'identità

La crittografia è fortemente legata all'approccio dell'uso delle password e sistemi innovativi probabilmente fanno uso di metodi crittografici potenti insieme ai metodi fisici degli individui e ai segreti collettivi che offrono una verifica dell'identità altamente affidabile.

Esempi

Il esempi di crittografia includere quanto segue.

Uno degli esempi più importanti di crittografia crittografica in questi giorni è la crittografia end-to-end in WhatsApp. Questa funzionalità è inclusa in WhatsApp tramite il modello di asimmetria o tramite metodi a chiave pubblica. Qui solo il membro destinato conosce il messaggio effettivo. Una volta terminata l'installazione di WhatsApp, le chiavi pubbliche vengono registrate sul server e quindi vengono trasmessi i messaggi.

La prossima applicazione in tempo reale della crittografia sono le firme digitali. Nella situazione in cui sono necessari due clienti per firmare i documenti per una transazione commerciale. Ma quando due clienti non si incontrano mai, potrebbero non credersi. Quindi la crittografia nelle firme digitali garantisce una maggiore autenticazione e sicurezza.

Poiché gli attacchi informatici sono in costante progresso, la sicurezza deve essere più necessaria e quindi anche le metodologie di crittografia diventano più importanti. Questi algoritmi crittografici non solo delude le attività di hacking, ma non mostra alcuna possibilità che queste attività emergano. Hai un'idea di quali sono gli altri strumenti e tecnologie disponibili negli scenari crittografici?