Guarda questa citazione dell'ammiraglio Grace Hopper

“La vita era più semplice prima della seconda guerra mondiale. Dopo di che abbiamo avuto i sistemi '

Allora, cosa significa in realtà? Con l'invenzione dei sistemi (sistemi informatici) è arrivata la crescita per le varie esigenze di networking, e con il networking è nata l'idea della condivisione dei dati. Oggi in questa era di globalizzazione, con lo sviluppo della tecnologia dell'informazione, nonché la facilità di accesso e lo sviluppo di strumenti di hacking, nasce la necessità di sicurezza di dati importanti. I firewall possono fornire questo, ma non avvisano mai l'amministratore di eventuali attacchi. Ecco da dove nasce la necessità di un sistema diverso, una sorta di sistema di rilevamento.

Un sistema di rilevamento delle intrusioni è una soluzione necessaria al problema di cui sopra. È simile a un sistema di allarme antifurto a casa tua o di qualsiasi organizzazione che rileva la presenza di qualsiasi intervento indesiderato e avvisa l'amministratore di sistema.

È un tipo di software progettato per avvisare automaticamente gli amministratori quando qualcuno sta tentando di violare il sistema utilizzando attività dannose.

Ora, prima di conoscere un file Sistema di rilevamento delle intrusioni , diamo un breve richiamo ai firewall.

I firewall sono programmi software o dispositivi hardware che possono essere utilizzati per prevenire qualsiasi attacco dannoso al sistema o alla rete. Fondamentalmente agiscono come filtri che bloccano qualsiasi tipo di informazione che può causare una minaccia al sistema o alla rete. Possono monitorare pochi contenuti del pacchetto in arrivo o monitorare l'intero pacchetto.

Classificazione del sistema di rilevamento delle intrusioni:

In base al tipo di sistemi protetti da IDS:

- Sistema di rilevamento delle intrusioni di rete : Questo sistema monitora il traffico su singole reti o sottoreti analizzando continuamente il traffico e confrontandolo con gli attacchi noti nella libreria. Se viene rilevato un attacco, viene inviato un avviso all'amministratore di sistema. È posizionato principalmente in punti importanti della rete in modo da poter tenere d'occhio il traffico che viaggia da e verso i diversi dispositivi sulla rete. L'IDS è posizionato lungo il confine della rete o tra la rete e il server. Un vantaggio di questo sistema è che può essere implementato facilmente ea basso costo, senza dover essere caricato per ogni sistema.

Sistema di rilevamento delle intrusioni di rete

- Sistema di rilevamento delle intrusioni host : Un tale sistema funziona su singoli sistemi dove la connessione di rete al sistema, ovvero in entrata e in uscita di pacchetti, viene costantemente monitorata e viene effettuato anche l'audit dei file di sistema e in caso di discrepanze, l'amministratore di sistema viene avvisato della stessa. Questo sistema controlla il sistema operativo del computer. IDS è installato sul computer. Il vantaggio di questo sistema è che può monitorare accuratamente l'intero sistema e non richiede l'installazione di nessun altro hardware.

Sistema di rilevamento delle intrusioni host

Basato sul metodo di lavoro:

- Sistema di rilevamento delle intrusioni basato sulla firma : Questo sistema funziona in base al principio della corrispondenza. I dati vengono analizzati e confrontati con la firma di attacchi noti. In caso di corrispondenza, viene emesso un avviso. Un vantaggio di questo sistema è che ha una maggiore precisione e allarmi standard compresi dall'utente.

Sistema di rilevamento delle intrusioni basato sulla firma

- Sistema di rilevamento delle intrusioni basato sulle anomalie : Consiste in un modello statistico del normale traffico di rete costituito dalla larghezza di banda utilizzata, dai protocolli definiti per il traffico, dalle porte e dai dispositivi che fanno parte della rete. Monitora regolarmente il traffico di rete e lo confronta con il modello statistico. In caso di qualsiasi anomalia o discrepanza, l'amministratore viene avvisato. Un vantaggio di questo sistema è che può rilevare attacchi nuovi e unici.

Sistema di rilevamento delle intrusioni basato sulle anomalie

In base al loro funzionamento:

- Sistema di rilevamento passivo delle intrusioni : Rileva semplicemente il tipo di operazione di malware e invia un avviso al sistema o all'amministratore di rete. (Quello che abbiamo visto fino ad ora!) L'azione richiesta viene quindi eseguita dall'amministratore.

Sistema di rilevamento passivo delle intrusioni

- Sistema di rilevamento delle intrusioni reattivo : Non solo rileva la minaccia, ma esegue anche un'azione specifica ripristinando la connessione sospetta o blocca il traffico di rete dalla fonte sospetta. È anche noto come Sistema di prevenzione delle intrusioni.

Caratteristiche tipiche di un sistema di rilevamento delle intrusioni:

- Monitora e analizza le attività dell'utente e del sistema.

- Esegue il controllo dei file di sistema e di altre configurazioni e del sistema operativo.

- Valuta l'integrità del sistema e dei file di dati

- Conduce un'analisi dei modelli basata su attacchi noti.

- Rileva errori nella configurazione del sistema.

- Rileva e avverte se il sistema è in pericolo.

Software gratuito di rilevamento delle intrusioni

Snort Intrusion Detection System

Uno dei software di rilevamento delle intrusioni più utilizzati è il software Snort. È un'intrusione di rete Software di rilevamento sviluppato da Source file. Esegue analisi del traffico in tempo reale e analisi del protocollo, corrispondenza dei modelli e rilevamento di vari tipi di attacchi.

Snort Intrusion Detection System

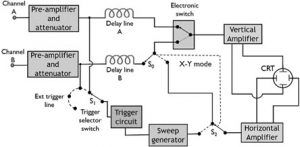

Un sistema di rilevamento delle intrusioni basato su snort è costituito dai seguenti componenti:

Componenti di Snort IDS by Intrusion Detection System con Snort

- Un decodificatore di pacchetti : Prende pacchetti da diverse reti e li prepara per la preelaborazione o per qualsiasi altra azione. Fondamentalmente decodifica i pacchetti di rete in arrivo.

- Un preprocessore : Prepara e modifica i pacchetti di dati ed esegue anche la deframmentazione dei pacchetti di dati, decodifica i flussi TCP.

- Un motore di rilevamento : Esegue il rilevamento dei pacchetti sulla base delle regole Snort. Se un pacchetto soddisfa le regole, viene intrapresa l'azione appropriata, altrimenti viene eliminato.

- Sistema di registrazione e avviso : Il pacchetto rilevato viene registrato nei file di sistema o, in caso di minacce, il sistema viene avvisato.

- Moduli di uscita : Controllano il tipo di output dal sistema di registrazione e avviso.

Vantaggi dei sistemi di rilevamento delle intrusioni

- La rete o il computer viene costantemente monitorato per eventuali invasioni o attacchi.

- Il sistema può essere modificato e cambiato in base alle esigenze di client specifici e può aiutare le minacce esterne e interne al sistema e alla rete.

- Previene efficacemente qualsiasi danno alla rete.

- Fornisce un'interfaccia user-friendly che consente facili sistemi di gestione della sicurezza.

- Eventuali alterazioni a file e directory sul sistema possono essere facilmente rilevate e segnalate.

Un unico svantaggio del sistema di rilevamento delle intrusioni è che non sono in grado di rilevare la fonte dell'attacco e, in ogni caso, bloccano semplicemente l'intera rete. Se ulteriori domande su questo concetto o sui progetti elettrici ed elettronici, lasciare i commenti qui sotto.